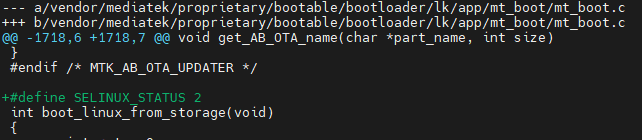

在 MTK(联发科)平台的 Bootloader(以 LK/Little Kernel 为例)中,mt_boot.c是负责 Linux 内核启动逻辑的核心文件,此次代码变更(新增#define SELINUX_STATUS 2)聚焦于SELinux(安全增强型 Linux)的启动状态配置,直接影响后续 Android 系统的安全策略生效方式。以下从配置含义、MTK 平台特性、实际作用及验证方法展开分析:

一、核心配置解析:SELINUX_STATUS 2是什么?

首先明确SELINUX_STATUS宏的本质——它是MTK平台在LK阶段定义的SELinux启动模式控制变量,其中2对应SELinux的「强制模式(Enforcing Mode)」,这是Android系统安全合规的核心配置之一。

1. SELINUX的3种核心模式(对应数值含义)

SELinux通过不同模式控制安全策略的执行强度,MTK平台遵循Android标准定义,数值与模式的对应关系如下:

| 数值

|

模式名称

|

核心作用

|

| 0

|

Disabled(禁用)

|

完全关闭SELinux,不执行任何安全策略,仅用于调试,不符合Android兼容性要求

|

| 1

|

Permissive(宽容)

|

仅记录安全策略违规行为(日志输出),不强制拦截操作,用于调试策略冲突

|

| 2

|

Enforcing(强制)

|

强制执行所有SELinux安全策略,拦截违规操作并记录日志,是Android默认要求

|

此次新增#defineSELINUX_STATUS 2,即强制LK阶段将SELinux的启动模式固定为「强制模式」,后续会通过内核启动参数传递给Linux内核,确保系统从启动初期就遵循严格的安全策略。

二、MTK平台的特殊意义:为何在LK阶段配置SELinux?

MTK平台的启动流程中,LK(Little Kernel)是衔接Preloader与Linux内核的关键阶段,负责传递内核启动参数(cmdline)、加载内核镜像等核心操作。而SELinux的状态需要在内核启动前明确配置,因此MTK选择在mt_boot.c(LK的Linux启动逻辑文件)中定义该宏,主要基于以下2个平台特性:

1.遵循Android安全启动规范

Android Compatibility Definition Document(CDD)要求:搭载Android 6.0及以上的设备,默认需启用SELinux强制模式。MTK作为Android主流芯片厂商,需在Bootloader阶段固化该配置,避免因后续环节(如内核、用户空间)配置遗漏导致设备不符合兼容性要求,进而影响GMS(谷歌移动服务)认证。

2.确保启动参数传递的可靠性

MTK平台的boot_linux_from_storage函数(此次变更所在的函数)是「从存储设备启动Linux」的入口,核心职责包括:

•读取存储设备(如eMMC/UFS)中的内核镜像;

•构建内核启动参数(cmdline);

•调用内核启动接口。

新增的SELINUX_STATUS宏,会在该函数中被引用,通过拼接内核启动参数的方式,将SELinux模式传递给Linux内核。例如,函数内部可能会添加类似以下的逻辑(MTK平台常见实现):

| //伪代码:MTK平台通过cmdline传递SELinux状态

char cmdline[1024];

snprintf(cmdline, sizeof(cmdline), "%s androidboot.selinux=%s",

existing_cmdline,

SELINUX_STATUS == 2 ? "enforcing" : (SELINUX_STATUS == 1 ? "permissive" : "disabled"));

|

最终传递给内核的cmdline会包含androidboot.selinux=enforcing,确保内核启动时直接进入强制模式,无需依赖用户空间的后续配置。

三、对MTK设备的实际影响:安全与兼容性

1.安全层面:强制拦截违规操作

当SELinux处于强制模式(2)时,MTK设备会严格执行Android预设的安全策略(如TE规则、MAC权限控制),例如:

•禁止普通应用访问系统敏感文件(如/dev/mem);

•限制进程间的非法通信(如未经授权的Binder调用);

•拦截恶意应用的权限越界行为(如普通应用尝试修改系统配置)。

这对MTK物联网设备(如Genio系列)、智能手机等场景至关重要,可大幅降低root权限滥用、恶意软件攻击的风险。

2.兼容性层面:满足Android与GMS要求

若MTK设备需支持GMS(如搭载Google Play),必须通过CTS(兼容性测试套件)认证,而SELinux强制模式是CTS的必过项。此次配置将SELinux模式固化为2,避免因用户误修改(如通过内核参数临时禁用)导致设备不符合认证要求,确保量产设备的兼容性稳定性。

四、MTK平台下的验证与调试方法

若需确认该配置是否生效,可在MTK设备启动后通过以下步骤验证:

1.查看内核启动参数(确认cmdline传递)

通过ADB连接设备,读取内核cmdline,检查是否包含androidboot.selinux=enforcing:

| adb shell cat /proc/cmdline

#预期输出包含:androidboot.selinux=enforcing

|

2.检查当前SELinux状态

通过getenforce命令查看系统运行时的SELinux模式,若输出Enforcing,则配置生效:

| adb shell getenforce

#预期输出:Enforcing

|

3.调试场景:临时修改模式

若需在调试时切换为宽容模式(如排查策略冲突),可在LK代码中临时修改SELINUX_STATUS为1,或通过内核启动参数覆盖(MTK平台支持通过Fastboot临时修改):

| fastboot oem cmdline "androidboot.selinux=permissive"

fastboot reboot

|

五、总结:该配置的核心价值

此次MTK平台mt_boot.c中新增#defineSELINUX_STATUS 2,本质是在Bootloader阶段固化SELinux强制模式,对MTK设备的意义可概括为:

1.安全合规:满足Android CDD与GMS认证要求,强制执行安全策略;

2.启动可靠:通过LK阶段传递参数,避免后续环节配置遗漏导致的模式异常;

3.量产适配:统一量产设备的SELinux启动模式,减少因配置差异引发的售后问题。

若后续需定制SELinux模式(如调试阶段用宽容模式),只需修改SELINUX_STATUS的数值(1为宽容,0为禁用),无需重构整个启动逻辑,符合MTK平台“宏定义控制配置”的一贯设计风格。